SSH (от английского выражения Secure Shell — что означает «безопасная оболочка») является сетевым протоколом удаленного администрирования, который позволяет выполнять защищенный и безопасный контроль над информацией или ОС. Он также применяется при передаче по защищенному каналу связи данных и паролей и делает допустимой передачу любых других протоколов.

Впервые SSH был разработан еще в 1995 году. А спустя год, уже в 1996 году программа получила первое обновление (SSH-2, которое уже было не совместимо с первой версией). В нем были внесены значительные изменения, исправляющие некоторые уязвимости (первая версия программы была хорошо защищена перед атаками типа прослушивания, однако уязвима перед подключением третьей стороны «посередине» — во второй версии это было исправлено). После этого в стандартах работы протокола не было сильных изменений, и он широко используется даже в наши дни. Поэтому, когда речь идет о «SSH», обычно имеют ввиду «SSH-2».

Сейчас SSH имеет два варианта распространения: коммерческий, распространением которого занимается SSH Communications Security; и свободный (бесплатный), известный под наименованием OpenSSH. Именно последняя версия ещё в середине нулевых «захватила» примерно 4/5 устройств в сети интернет. Она до сих пор наиболее популярна и чаще других используется в профессиональной среде и намного безопаснее, как полагают некоторые, благодаря тому, что у нее открытый исходный код.

Что может SSH:

- Управлять компьютером удаленно через командную оболочку.

- Шифровать данные при помощи различных алгоритмов.

- Передавать по защищенному каналу связи файлов различного типа.

- Сжимать отправляемые файлы непосредственно перед шифрованием и последующей отправкой.

- Защищать канал связи от подключения из вне с целью перехвата отправляемых пакетов.

Что необходимо для сетевого протокола?

Прежде всего для работы SSH должны быть установлены сервер и клиент.

Сервер берет на себя функции по установлению соединения с клиентскими машинами и последующей аутентификации, которая может быть осуществлена несколькими методами:

- Используя IP адрес клиента. Применяются несколько способов проверки безопасности. Однако они не исключают возможной подмены IP адреса.

- Используя публичный ключ клиента. Аналогично предыдущему, только проверяют теперь ключ клиента и имя пользователя.

- Используя пароль клиента. Наиболее распространенный метод проверки безопасности. Пароль отправляется по зашифрованному каналу связи.

Клиент, в свою очередь, выполняет вход на веб-сервер для дальнейших: действий с различными архивами, каталогами или структурами данных; просмотра или редактирования файлов; мониторинга рабочих процессов; работы с базами данных MySQL.

Далее перечислены программы, которые чаще других применяются в качестве SSH-серверов:

- BSD: OpenSSH;

- Linux: Dropbear, Lsh-server, Openssh-server, ssh;

- Windows: freeSSHd, copSSH, WinSSHD, KpyM Telnet/SSH Server, MobaSSH, OpenSSH.

и SSH-клиентов:

- MS Windows Mobile: PocketPuTTy, mToken, sshCE, PocketTTY, OpenSSH, PocketConsole;

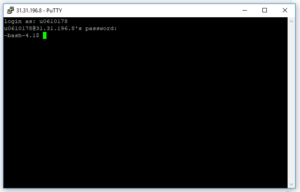

- MS Windows и Windows NT: PuTTY, SecureCRT, ShellGuard, Axessh, ZOC, SSHWindows, ProSSHD, XShell;

- GNU/Linux, BSD: kdessh, lsh-client, openssh-client, putty, ssh, Vinagre;

- Mac OS: NiftyTelnet SSH;

- Java: MindTerm, AppGate Security Server;

- iPhone: i-SSH, ssh (в комплекте с Terminal);

- Android: connectBot.

Среди всех SSH-клиентов больше всего выделяются программы, такие как PuTTY, SecureCRT — они чаще всех остальных встречаются среди широкого круга пользователей. Причем PuTTY есть в открытом доступе, то есть распространяется бесплатно.

Стоит упомянуть, что PuTTY в совокупности с другой программой WinSCP (графическим клиентом протоколов SETP и SCP) — будут очень хорошим инструментом для выполнения различных действий с серверами и сайтами. Более того, они отлично заменяют FileZilla и Total Commander.

Техника безопасности при применении SSH

Для безопасного использования сетевого протокола на его базе образуется SSH-туннель, который предназначен для защищенной передачи данных по интернет сети. При входе в канал данные шифруются, и только в точке назначения алгоритм дешифрует информацию.

На практике SSH-туннель обычно реализуют следующими способами:

- При использовании различных программ, на которых возможно выполнение действий непосредственно через SSH.

- Применением сетевого протокола сеансового уровня, который дает возможность передавать пакеты данных через прокси сервер, для ПО неспособного работать с SSH напрямую.

- Выполнением передачи через VPN-тоннель.

Далее приведены основные правила использования SSH, соблюдение которых позволит повысить безопасность ваших данных:

- Необходимо закрыть все пути удаленного root-доступа.

- Нужно ввести запрет на выключение входа по паролю или использование пустого пароля.

- Рекомендуется отказаться от широко распространенных логинов.

- Следует задавать длинные значения для SSH2 RSA-ключей.

- Нужно подключать SSH-сервер через нетипичный для него порт.

- Ограничить количество разрешенных IP адресов, для которых не запрещен вход.

- IP адресам, которые не вызывают доверия, лучше всего закрыть доступ.

- Регулярно отсматривать уведомления об ошибках проверки подлинности данных пользователей, подключающихся к серверу.

- Подключить системы IDS (Instruction Detection System).

- Применять ловушки, которые подделывают сервер SSH (Honeypots).

Хостинг с SSH

В наши дни далеко не каждая компания, предоставляющая своим клиентам сетевые ресурсы, поддерживает работу SSH. Если вы обладаете всего одним сайтом и не очень хорошо представляете себе, чем является SSH и для чего он может понадобиться, то, вероятно, вам вряд ли он сильно необходим. Другое дело, если вы обладаете богатым опытом в сети интернет и не понаслышке знаете, что такое обмен файлами через FTP.

SSH значительно упрощает жизнь. Если вам однажды понадобится перенести достаточно крупный проект с одного сетевого ресурса на другой, или же с локального сервера, то преимущества описанного выше протокола очевидны. С помощью специальных команд вы сможете скачивать архивы с удаленного сервера и распаковывать их на вашем, а так же распаковывать большие базы данных, которые не возможно распаковать с помощью PhpMyAdmin.

Еще одним плюсом в копилку SSH будет возможность редактирования или удаления файлов прямо на сервере в «один клик».

При выборе хостинга настоятельно рекомендуется уделить особое внимание этому моменту. Ведь поддержка провайдером SSH позволит защитить ваши информационные данные и сэкономит много драгоценного времени.

Хостинги, поддерживающие SSH:

Was this helpful?

0 / 0